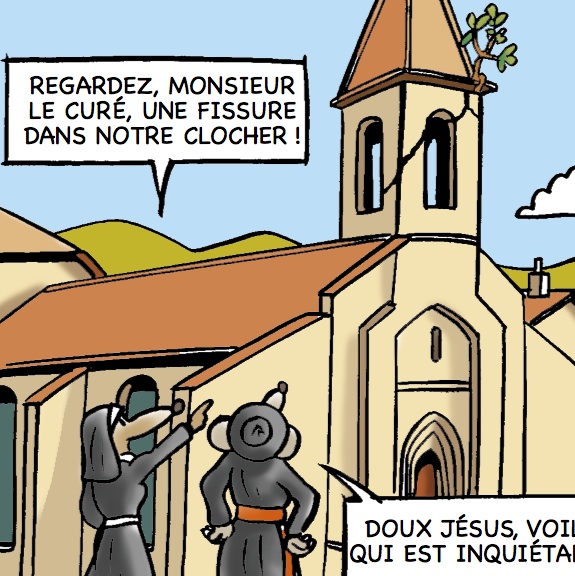

BD de la Cybersécurité

Sur l’ensemble de ses 26 planches, la BD de la cybersécurité s’attache à traiter l’ensemble des thématiques majeurs dans les risques d’agression numériques, et ce sur 4 grands domaines d’application:

Risques généraux

Que cela soit sur son lieu de travail ou à la maison, dans ses relations professionnelles ou sociales, nous devons tous prendre conscience de l’impact puissamment négatif d’une agression numérique dont nous pourrions être victimes.

Les menaces persistantes

Comprendre les risques de cyberguerre véhiculés par Internet et le rôle de chacun pour éviter sa propagation.

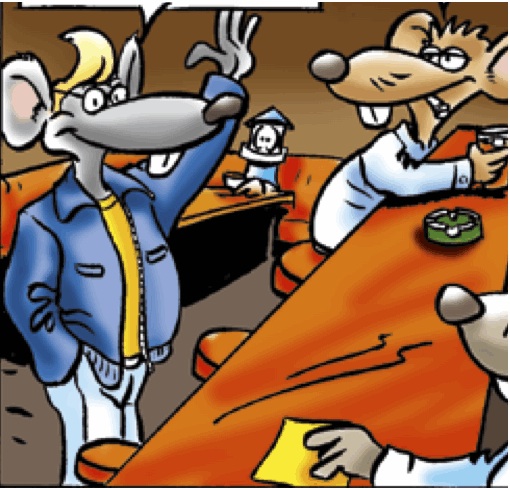

Notre compte bancaire a changé

Les bases de sécurité à mettre en place au sein de l’entreprise et le comportement à adopter par tous les collaborateurs.

Les smartphones ont des oreilles

Les règles essentielles de sécurité des téléphones portables

Cyberattaque, ça n'arrive qu'aux autres

Apprendront les précautions utiles pour éviter les pièges.

De retour de vacances

Alors que les mots de passe sont la clé d’accès à tous les systèmes, ordinateurs, applications, etc. c’est tellement difficile de les gérer efficacement !

A la rencontre de l'information

L’information c’est l’ensemble des tout ce qui est utile aux métiers et à l’ensemble des activités de l’organisation leur permettant d’atteindre leurs objectifs : des données gérées dans les applications à la messagerie électronique en passant par la bureautique, l’intranet, le site web ou les paramètres de configuration et bien d’autres encore.

Traque aux pirates

Les droits d’auteur sont des monopoles limités dans le temps permettant à l’auteur d’autoriser ou d’interdire une utilisation déterminée de son œuvre. En plus, le droit d’auteur protège aussi le lien qui unit l’auteur à son œuvre, sa créativité et sa personnalité.

Découvrez votre meilleur allié... ou votre pire ennemi !

Protection des données personnelles

La sphère privée d’une personne est un bien précieux qui bénéficie d’une protection particulière, y compris dans le monde du travail et de la santé.

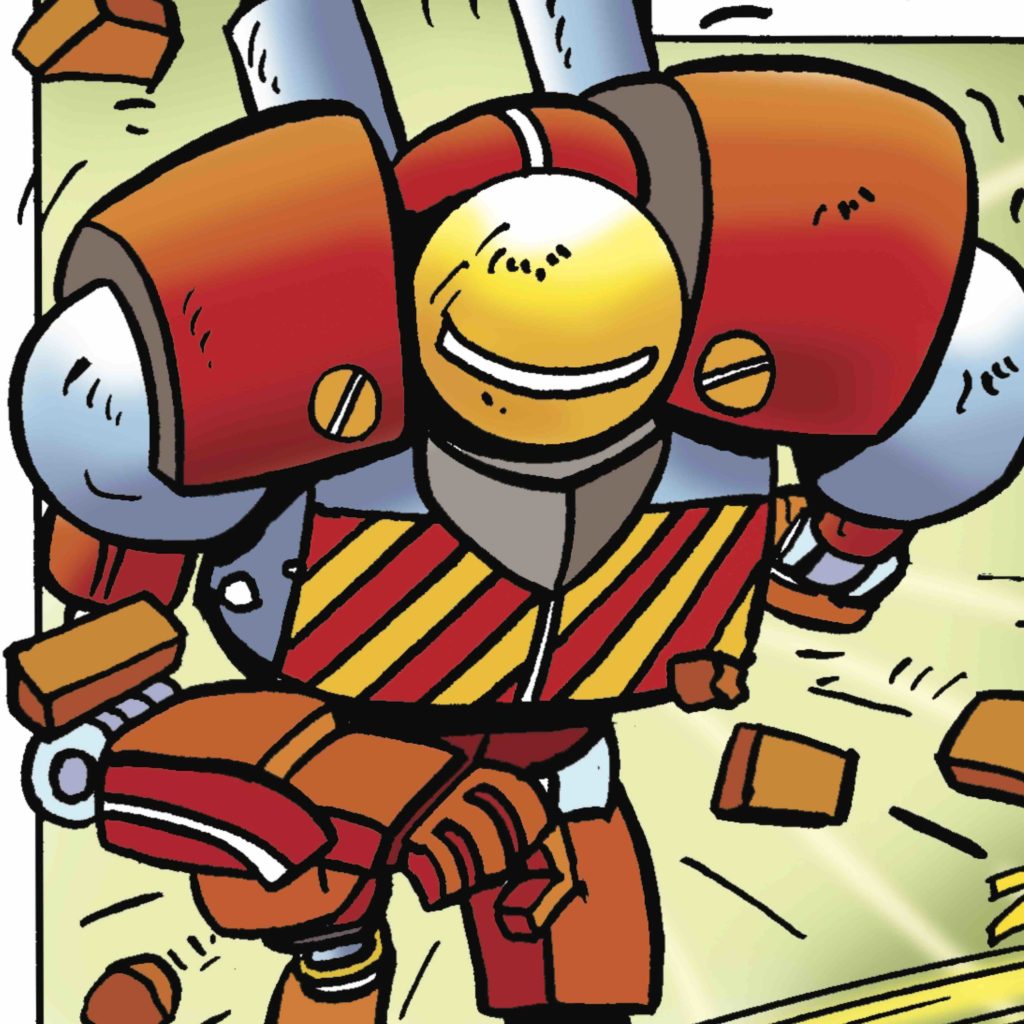

Homo Domoticus ou l'Internet des Objets

Une voiture, un jouet, un instrument médical, un appareil domestique ou tout autre objet qui peut contenir un système d’information et qui se connecte à un réseau plus large par WIFI, bluetooth, ou par l’intermédiaire d’un smartphone ou par un autre système qui le pilote.

Management et Ressources Humaines

Le cadre de la cybersécurité est régi par des lois, des politiques, des règles et des normes; nos organisations doivent se mettre en conformité avec celles-ci. Il est de la responsabilité du Management et des Ressources Humaines d’y veiller.

Accès privé

Gestion des accès au sein de l’entreprise et respect des règles d’utilisation des moyens informatiques.

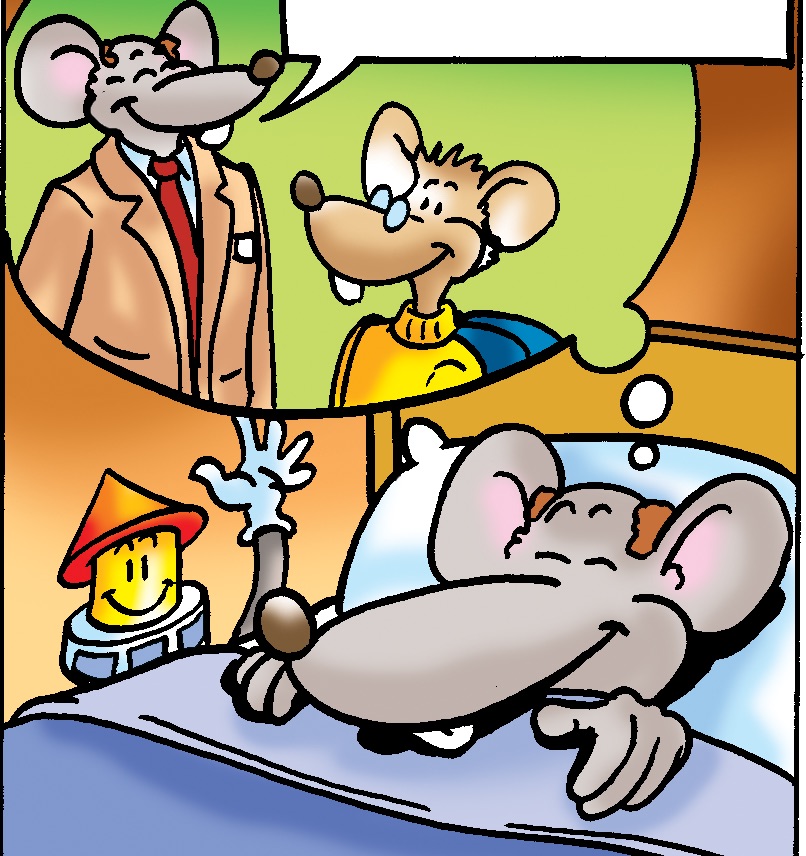

Le cauchemar du patron

Bureau Net

Sécurité des ressources humaines. Protection des données privées. RGPD.

1 clic et Hop !

Les règles de sécurité de la messagerie électronique. Ce que l’entreprise doit faire et ce que le collaborateur doit appliquer.

La salle des ventes

Parmi les délits numériques, la soustraction frauduleuse d’informations contenues dans un système informatique peut avoir des conséquences graves et coûteuses.

Inauguration d'un nouveau risque

Une méthodologie générale pour l’analyse des risques.

Les petits diables se cachent dans les détails

Sécurité des applications

Un bon plan

Gestion de la continuité des activités

Toute la lumière sur les informations confidentielles !

Mesures de sécurité à organiser au sein de l’entreprise et les précautions que tous les collaborateurs doivent observer pour éviter une fuite d’information.

Télétravail, déplacements et voyages d'affaires

Au fil du temps et en conséquence à de récents évènements, nous avons bouleversé nos habitudes de travail. Désormais, nous voulons pouvoir travailler ou que nous nous trouvions, et ce, en toute sécurité. Pour atteindre ces objectifs nous devons suivre quelques règles simples.

Entendu dans le bus

Les consignes à respecter par tous les collaborateurs et les mesures d’organisation indispensables au sein de l’entreprise.

Webconférence

Traite des Webconférences et des aspects essentiels de sécurité.

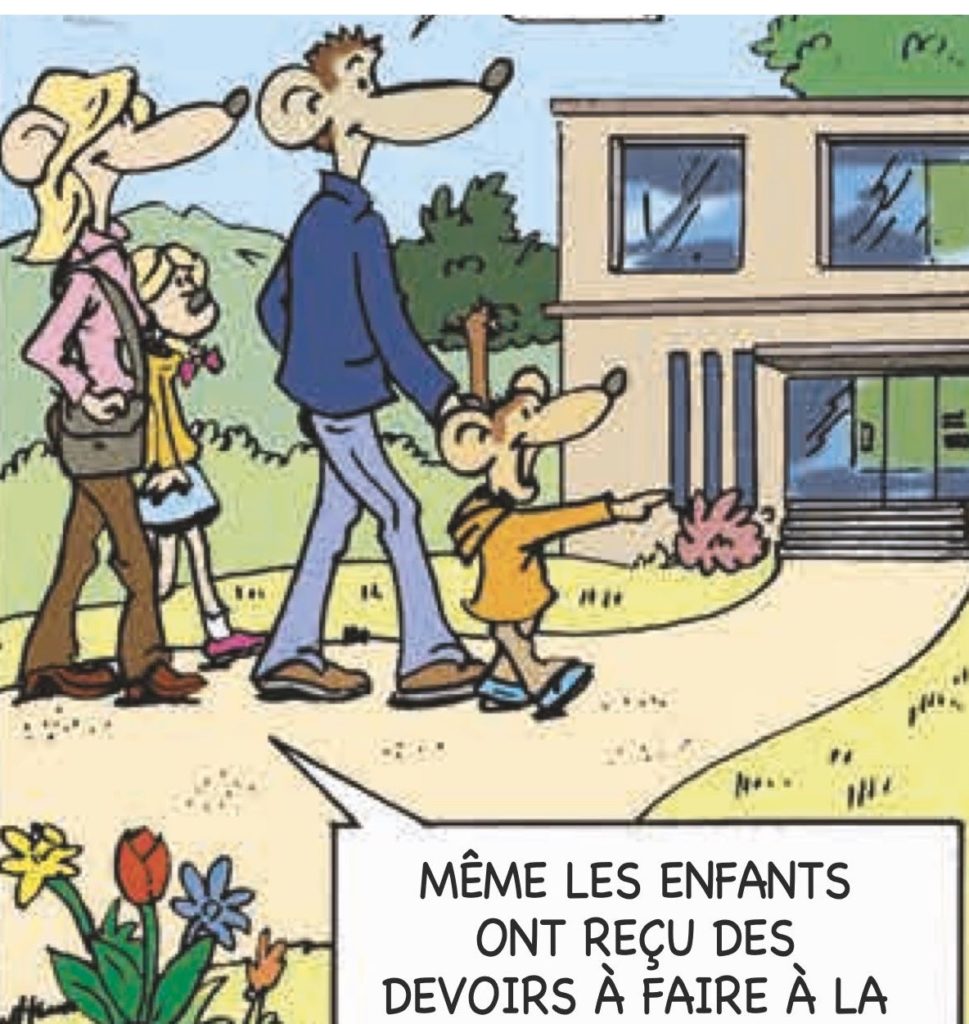

Tous à la maison

Sécurisation des outils informatiques autant en télétravail qu’à l’école à la maison.

Dans la vie privée

Le risque numérique n’a pas de frontière, aussi, dans la vie privée, nous devons appliquer les mêmes règles que dans la vie professionnelle, et certaines en plus qui lui sont spécifiques.

Moi je protège mes informations même à la maison

Où commence ma sphère privée? Comment utiliser Internet et les réseaux sociaux dans le respect des droits de chacun et en préservant ses données personnelles.

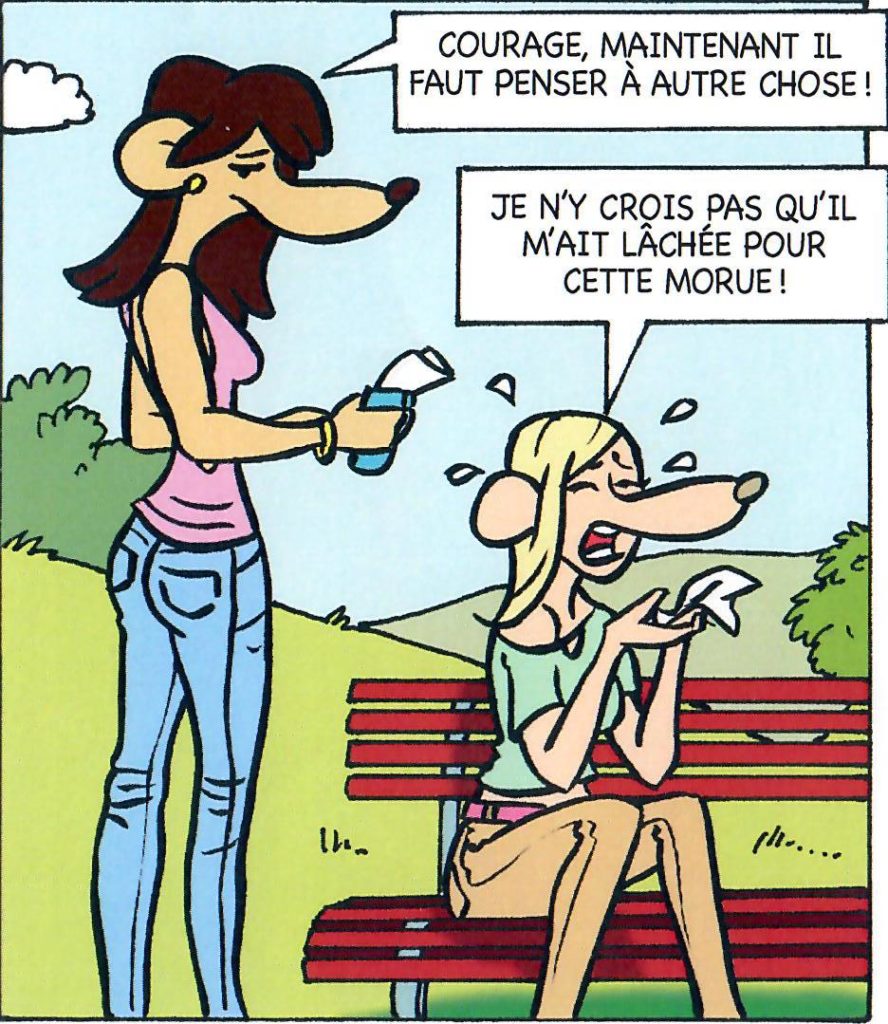

Cœur brisé

Vulnérabilité de votre ordinateur et des informations personnelles.

Téléphone portable :

il sait tout de vous !

Sécurité du téléphone portable, des communications, des applications usuelles, des jeux, des réseaux sociaux, du commerce électronique, etc.

On est entre nous et pourtant

Traite de la confidentialité des publications sur les réseaux sociaux.

Les auteurs

Jacqueline Reigner

Dr ès sciences de l’Université de Lausanne, fondatrice de Sémafor Conseil SA et présidente honoraire de l’Association suisse de la sécurité de l’information – Clusis, Jacqueline Reigner a imaginé un programme de formation original: La BD de la Cybersécurité.

Gianfranco Brunetti

Gianfranco Brunetti, artiste, graphiste, illustrateur et créateur de Comics strips.

Concepteur avec Jacqueline Reigner et dessinateur des planches de La BD de la Cybersécurité.

Gianfranco Brunetti est bien connu pour ses créations et surtout pour La Ferme à Bolomey.

Site Internet : http://illustration-brunetti.ch

Shirudo

Découvrez Shirudo, Serious Game, un outil pédagogique immersif au long court pour entraîner votre personnel aux bons usages de la cybersécurité.