La situation usuelle

Dans les organisations, il y a des réseaux informatiques, avec des systèmes informatiques, lesquels font tourner des applications (web ou autres). On y trouve aussi tout un tas de personnes qui ont accès au réseau : les employés, des consultants, des partenaires, la famille (ex. : le patron qui donne accès au réseau à son neveu étudiant), des fournisseurs, et autres.

Ces personnes utilisent un poste de travail, le plus souvent corporatif, mais quelques fois c’est un ordinateur personnel, une tablette, un téléphone intelligent, etc. Tous ont accès à Internet à partir du réseau d’entreprise, et peuvent utiliser les logiciels qu’ils le désirent, et interagir avec leurs sites web préférés.

Voici assemblés les ingrédients de la parfaite tempête.

Mais quel est le problème ?

Le problème est que ces gens, avec toute la bonne volonté du monde, ne manqueront pas d’exposer l’organisation à toutes sortes de risques. Voici des exemples :

– Le neveu qui utilise un VPN comme Hola (Hola.org) pour consulter un site web d’un autre pays. Il faut savoir que Hola est un VPN communautaire. Si le neveu peut utiliser la connexion de millions d’autres utilisateurs, ces mêmes millions d’utilisateurs peuvent utiliser la connexion Internet de l’organisation. En général, ça n’est pas une bonne idée d’avoir des étrangers non-identifiés présents en secret sur le réseau.

– L’employé qui crée un compte sur Dropbox ou autre facilité de partage de fichiers dans le but de faciliter les échanges avec un partenaire. Le risque est que des fichiers appartenant à l’entreprise vont se retrouver sur des facilités de partage de fichier publics, avec un niveau de protection peut-être insuffisant. Il ne faut pas oublier que les grands sites publics sont parfois piratés. Ça a été le cas de Dropbox encore en juillet 2021 avec la compromission de 68 millions de comptes. Personne ne désire faire partie de ces comptes.

– Le partenaire qui établi un lien VPN avec son employeur pour récupérer un outil de travail. Si le réseau de son employeur est infecté par des virus, des ransomwares, ou autres nuisances, le réseau de l’organisation peut être contaminé à son tour. Ce type d’interconnexion réseau contourne toutes les protections que l’organisation a pu déployer au niveau du réseau.

– Et un nombre incalculable de variations sur des scénarios similaires.

Comment se protéger de ces risques ?

La réponse à cette question peut paraître simpliste mais c’est pareil comme protéger sa maison.

Dans ma maison, je m’assure que seuls les gens que j’autorise a avoir une clé, en aient une. De façon générale, je m’assure que les habitants de la maison connaissent les comportements pas acceptés : on ne fait pas de feu dans la maison, on ne joue pas avec des armes, on ne remplit pas de piscine dans le salon, etc.

Les pièces dont l’accès est interdit, sont verrouillées. Des caméras de surveillance sont possiblement installées. Il existe une liste de personnes que les habitants ont le droit d’inviter. Toutes les personnes sont exclues, à moins d’une permission spéciale.

Revenons à nos moutons. Le grand principe de cybersécurité est que seules les personnes autorisées ont accès aux ressources auxquelles une permission d’accès leur a été spécifiquement octroyée. Cet accès doit être fait via les seuls mécanismes permis.

À cet effet, voici une série de mesures à déployer pour permettre ce résultat :

- L’accès et réseau est contrôlé et authentifié (2 facteurs)

- Seuls les postes de travail corporatifs sont permis. Aucun appareil personnel.

- Personne n’est administrateur de son poste. Tous les logiciels installés doivent être autorisés et installés par le support informatique.

- L’accès à Internet est contrôlé et les sites n’ayant aucun lien avec les affaires de l’entreprise sont bloqués. Certaines organisations permettront un accès à Gmail, ou autre pour permettre aux employés de consulter leur email personnel.

- Certains protocoles (comme les VPNs) sont bloqués en sortie.

- Des dispositifs de détection d’activité malicieuse ou risquée sont installés.

Ces 6 petites mesures de sécurité vont protéger l’organisation de ces pirates internes (bien involontaires) que constituent les personnes gravitant autour de l’entreprise. Les spécialistes appellent ces personnes des « insiders », ce qui peut se traduire par « initiés ».

La grande majorité des initiés qui exposent l’entreprise à des risques de cybersécurité le font par accident ou ignorance. Il existe cependant une petite partie des initiés qui visent le gain financier et sont donc malicieux. Il est plus difficile de se défendre contre eux, et nous le couvrirons dans un autre article à venir.

La tempête qui devient un ouragan

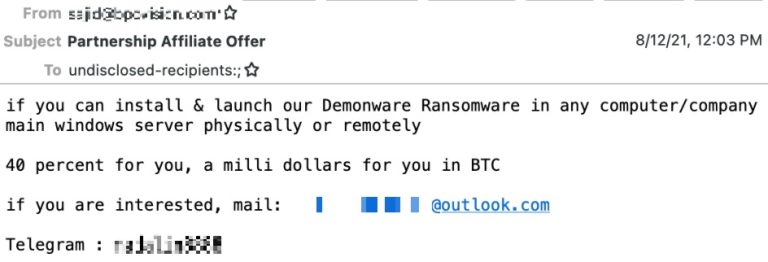

Une tendance qui se dégage en ce moment consiste, pour les organisations criminelles, à recruter des employés de la compagnie ciblée, pour déployer un ransomware sur les serveurs corporatifs. Les organisations criminelles qui font ce recrutement promettent des sommes considérables en guise de paiement, et promettent que le perpétrateur de ce déploiement ne pourra pas se faire prendre car les preuves seront chiffrées par le ransomware.

La perspective qu’un employé qui possède l’accès privilégié à tout le réseau et à qui l’entreprise fait confiance, puisse « offrir » le réseau de l’entreprise à des criminels, est effrayante. Nous voici rendus au point où il faut se méfier des employés, et même à s’en protéger. De tous temps il y a eu des anecdotes d’employés qui ont été pervertis par les criminels. La différence ici est que les criminels l’annoncent haut et fort (nous avons caché les adresses email et autres).

Les 6 mesures énumérées plus haut peuvent offrir une protection contre ces situations, à la condition que ces mesures ne soient pas administrées par le personnel de l’entreprise. Ainsi, sans y avoir accès, un employé s’étant converti au crime ne pourrait pas les désactiver.

En cas de besoin, sachez que Sémafor Conseil peut vous aider à mettre en place ces mesures.